Una vulnerabilidad de día cero en Telegram para Android denominada 'EvilVideo' permitía a los atacantes enviar cargas útiles de APK de Android maliciosas disfrazadas de archivos de video.

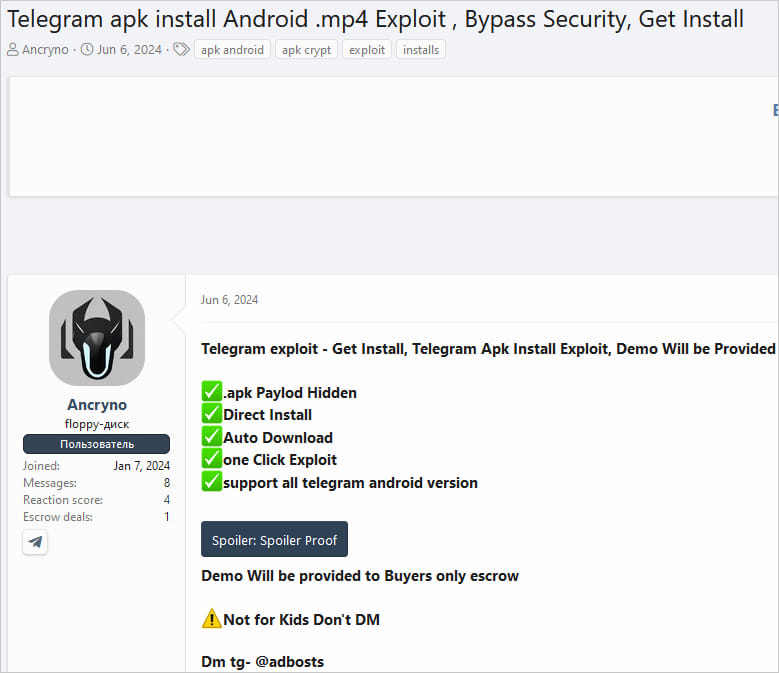

Un actor de amenazas llamado 'Ancryno' comenzó a vender el exploit de día cero de Telegram el 6 de junio de 2024, en una publicación en el foro de piratería XSS de habla rusa, afirmando que la falla existía en Telegram v10.14.4 y versiones anteriores.

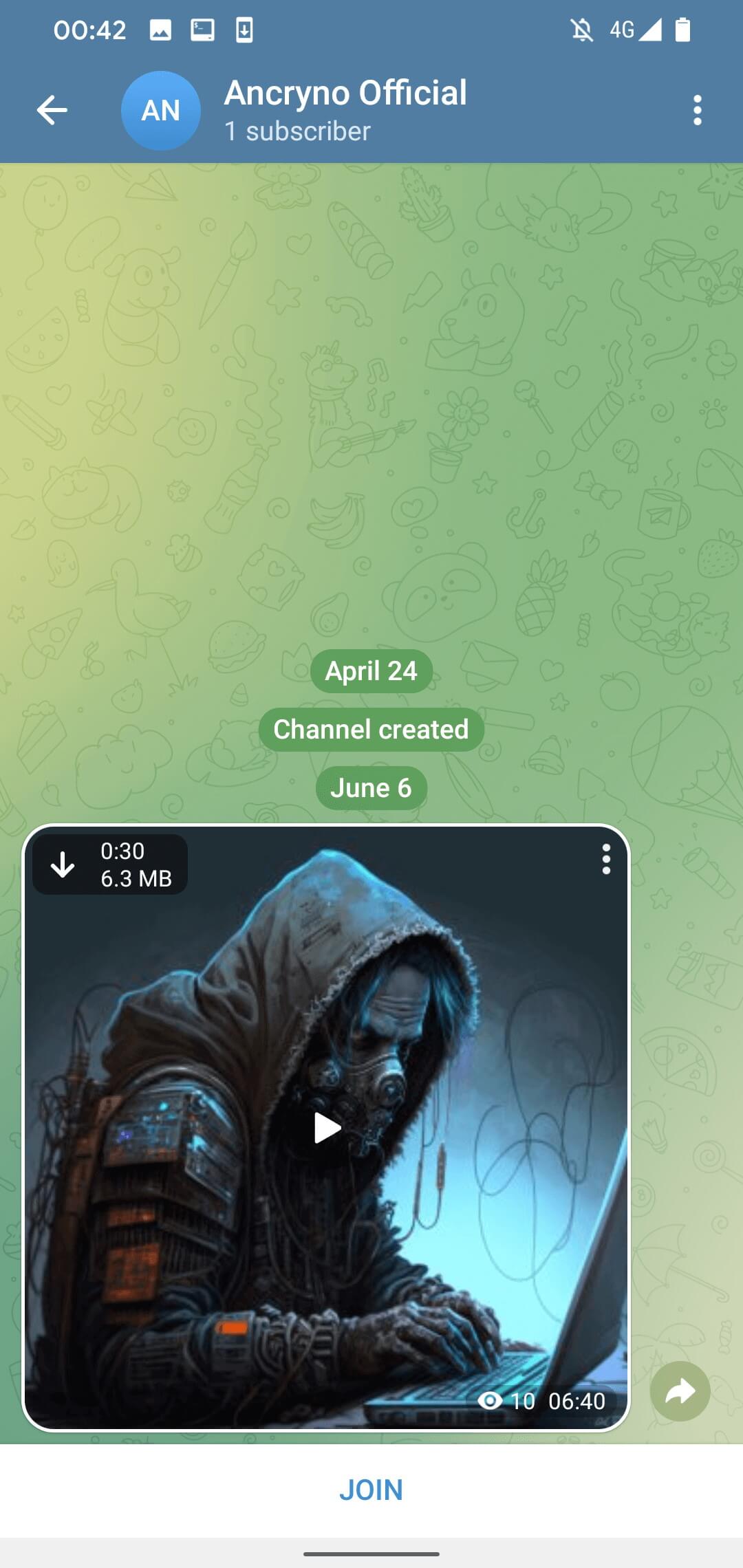

Los investigadores de ESET descubrieron la falla después de que se compartiera una demostración PoC en un canal público de Telegram, lo que les permitió obtener la carga maliciosa.

Fuente: ESET

ESET confirmó que el exploit funcionaba en Telegram v10.14.4 y versiones anteriores y lo denominó “EvilVideo”. El investigador de ESET Lukas Stefanko reveló responsablemente la falla a Telegram el 26 de junio y nuevamente el 4 de julio de 2024.

Telegram respondió el 4 de julio, indicando que estaban investigando el informe y luego corrigieron la vulnerabilidad en la versión 10.14.5, lanzada el 11 de julio de 2024.

Esto significa que los actores de amenazas tuvieron al menos cinco semanas para explotar el día cero antes de que fuera parcheado.

Si bien no está claro si la falla fue explotada activamente en los ataques, ESET compartió un servidor de comando y control (C2) utilizado por las cargas útiles en 'infinityhackscharan.ddns(.)net'.

BleepingComputer encontró dos archivos APK maliciosos usando ese C2 en VirusTotal (1, 2) que pretenden ser Avast Antivirus o un 'xHamster Premium Mod'.

Exploit de día cero en Telegram

La falla de día cero EvilVideo solo funcionó en Telegram para Android y permitió a los atacantes crear archivos APK especialmente diseñados que, cuando se envían a otros usuarios en Telegram, aparecen como videos incrustados.

ESET cree que el exploit utiliza la API de Telegram para crear programáticamente un mensaje que parece mostrar un video de 30 segundos.

Fuente: ESET

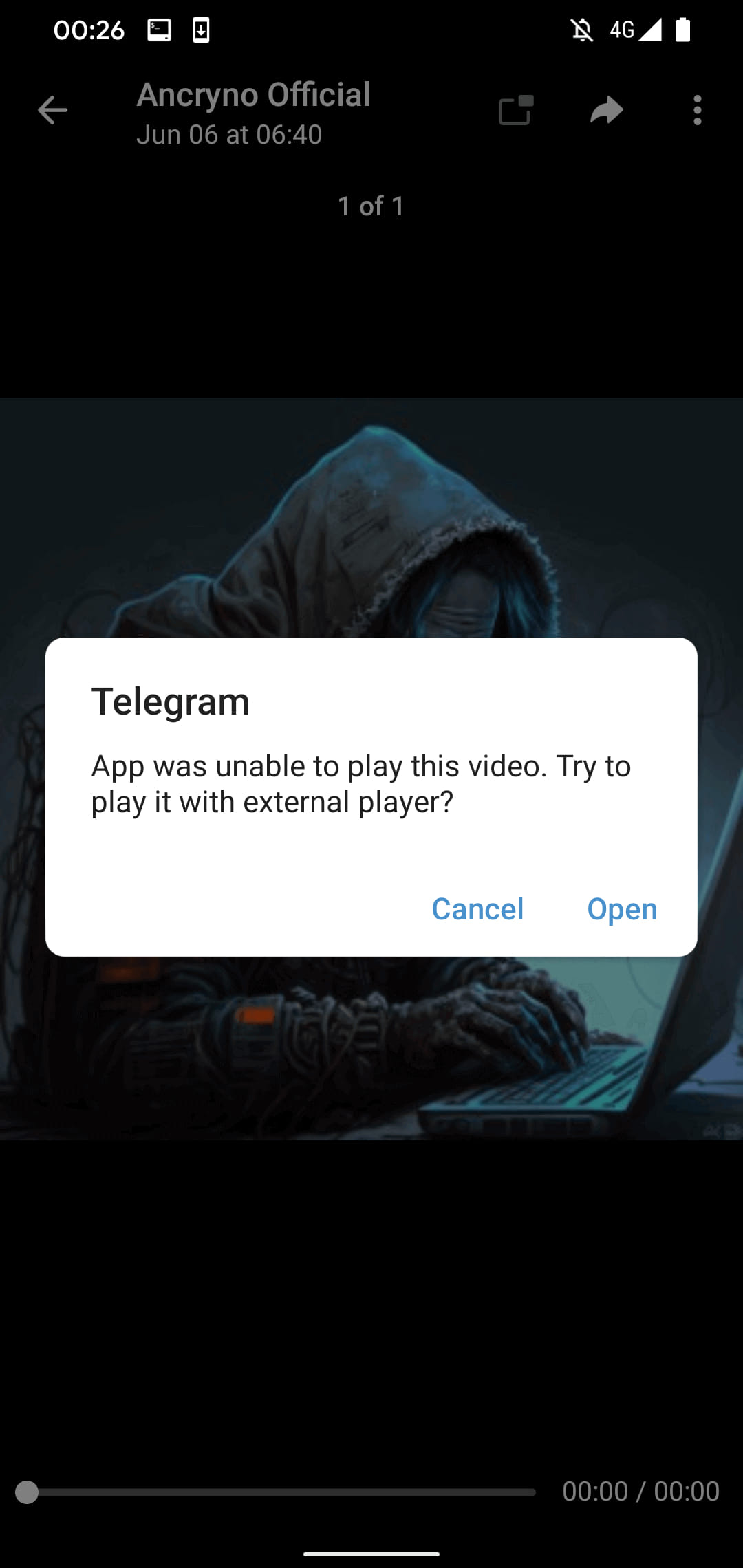

En su configuración predeterminada, la aplicación Telegram en Android descarga automáticamente archivos multimedia, por lo que los participantes del canal reciben la carga útil en su dispositivo una vez que abren la conversación.

Para los usuarios que han desactivado la descarga automática, un solo toque en la vista previa del video es suficiente para iniciar la descarga del archivo.

Cuando los usuarios intentan reproducir el video falso, Telegram sugiere utilizar un reproductor externo, lo que puede hacer que los destinatarios presionen el botón “Abrir” y ejecuten la carga útil.

Fuente: ESET

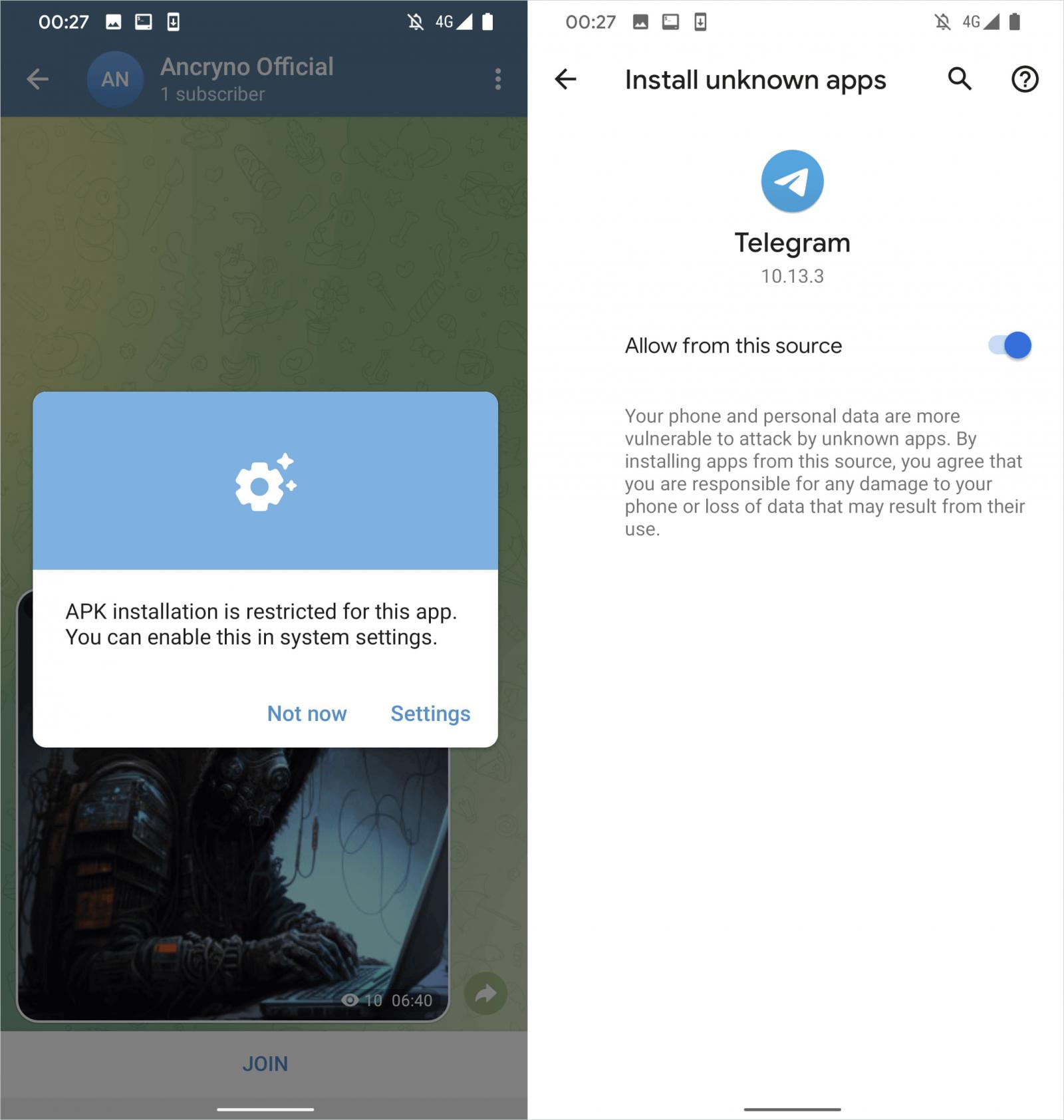

A continuación, se requiere un paso adicional: la víctima debe habilitar la instalación de aplicaciones desconocidas desde la configuración del dispositivo, lo que permite que el archivo APK malicioso se instale en el dispositivo.

Fuente: ESET

Si bien el actor de la amenaza afirma que el exploit es “de un solo clic”, el hecho de que requiera múltiples clics, pasos y configuraciones específicas para que se ejecute una carga maliciosa en el dispositivo de la víctima reduce significativamente el riesgo de un ataque exitoso.

ESET probó el exploit en el cliente web de Telegram y en Telegram Desktop y descubrió que no funciona allí porque la carga útil se trata como un archivo de video MP4.

La corrección de Telegram en la versión 10.14.5 ahora muestra el archivo APK correctamente en la vista previa, por lo que los destinatarios ya no pueden ser engañados por lo que parecen ser archivos de video.

Si recientemente recibió archivos de video que solicitaron una aplicación externa para reproducirlos a través de Telegram, realice un escaneo del sistema de archivos usando una suite de seguridad móvil para localizar y eliminar las cargas útiles de su dispositivo.

Normalmente, los archivos de video de Telegram se almacenan en '/storage/emulated/0/Telegram/Telegram Video/' (almacenamiento interno) o en '/storage/

ESET compartió un video que demuestra el exploit de día cero de Telegram, que se puede ver a continuación.